谷歌、臉書乖乖把錢匯入「他的」帳戶 東歐駭客「代收」廣達38億驚奇

2019-07-10

作者: 林宏達

這是1堂台灣公司都不能忽視的資安課。

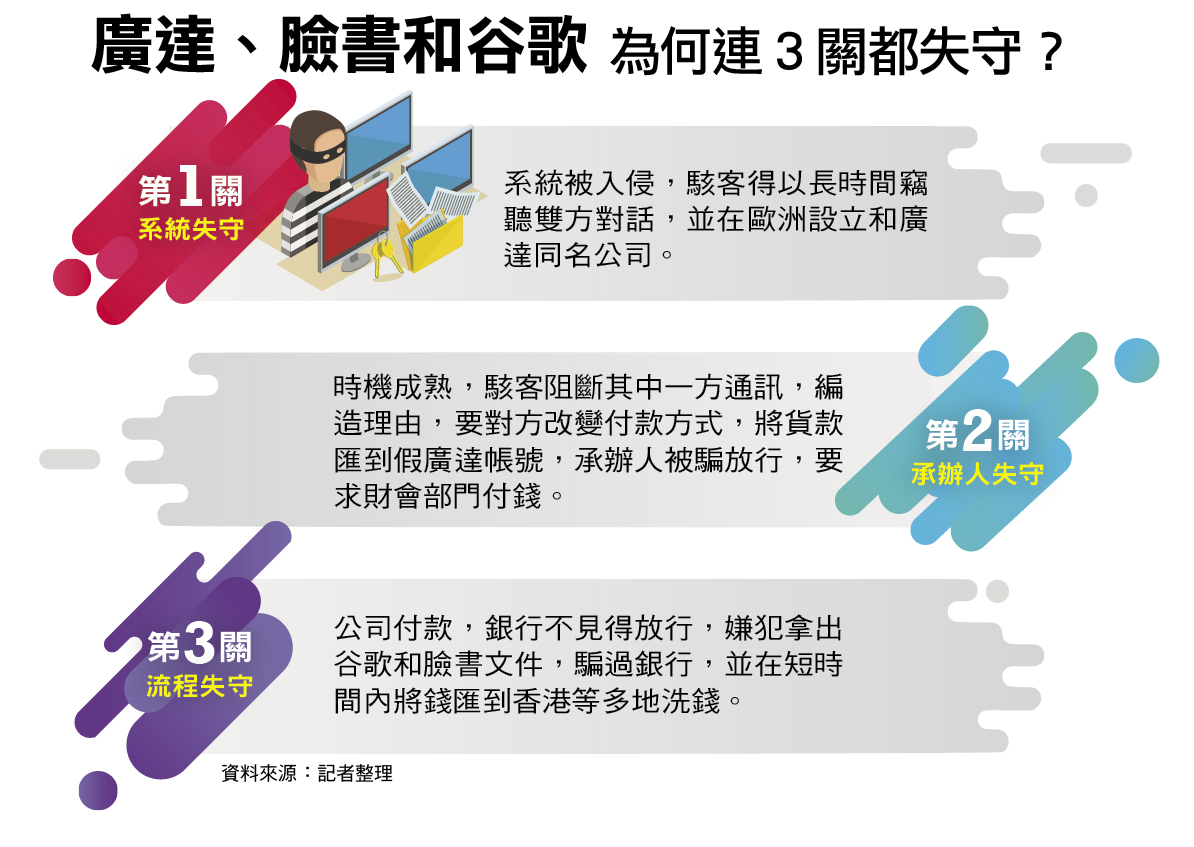

1名東歐駭客,竟然從廣達、臉書和谷歌3家全球頂尖的高科技公司,盜走超過1億2100百萬美元(約合新台幣38億元),整個過程有如電影《神鬼交鋒》。

2019年3月21日,一則來自紐約的司法新聞,揭開這場騙局的真相:立陶宛男子黎瑪索斯卡(Evaldas Rimasauskas),因假冒台灣廣達公司身分,替廣達領取貨款,詐騙美國臉書和谷歌,被引渡到紐約受審。

路透報導,這1天,黎瑪索斯卡在紐約曼哈頓法院認罪,同意歸還其中4970萬美元,他騙走谷歌2300萬美元,臉書9800萬美元,創下全球社交工程被駭金額新紀錄,即使人抓到了,還有1730萬美元不知去向。

布局多年的跨國駭客犯行曝光

本刊向廣達求證,廣達代表只表示,已進入司法程序,不便對外發言,但公司財務並未受到影響。

一般大型公司對付款流程會層層把關,這一次總金額更超過1億美元,為什麼連負責把關的財務部門、銀行都被騙過?更令人不解的是,黎瑪索斯卡原本是立陶宛1家建設公司的經理,他為何是這場案件裡唯一落網的人?

美國法院文件拆解了駭客布局的過程。2013年時,黎瑪索斯卡分別在拉脫維亞和賽普路斯,成立了兩家和廣達英文名字一模一樣的公司,並且開設銀行帳號。接著,他布局兩年,想辦法偽造雙方來往的郵件,甚至在關鍵時刻,用廣達員工的名義發信給這兩家公司的員工,「要求對方把積欠的貨款、服務費都還清」,還進一步要求,更改付款方式,從原本匯到亞洲的廣達帳戶,改為匯到位於賽普路斯和拉脫維亞的「假廣達」帳號裡。

這麼大筆的交易,銀行理應不會輕易放行,但黎瑪索斯卡拿出谷歌和臉書的收據、合約,甚至高階主管的簽名、蓋有公司章的文件,向銀行證明確實有這筆交易。一拿到錢,他馬上把錢轉入香港、匈牙利、愛沙尼亞等7個地方的帳戶進行洗錢;最後,黎瑪索斯卡是因為實際開設帳戶,在提款時被捕。

關鍵1.郵件帳號被駭客監控

台灣微軟資訊安全暨風險管理協理林宏嘉觀察,這種犯罪手法可視為社交工程的進階運用,常見狀況是,犯罪者滲透進入郵件系統後,先只悄悄讀取這個人的往來信件。如果被駭的人是1家公司的老闆,當他發現被害人的郵箱裡收到預訂機票的信件,就可能趁他在飛機上,或是沒有辦法回信的短暫時間,替他發郵件向供應商「討債」,把錢匯進他的戶頭。

在歐洲,甚至有1種房仲詐騙,駭客入侵房仲的郵件系統,平常按兵不動,只默默讀取房仲的郵件,等到有房子成交,消費者要付款時,駭客就浮上水面,不但阻斷真房仲發出的郵件,還用他的身分發出郵件,要消費者把買房子的錢匯到駭客指定的帳號,在英國,許多消費者因此被騙走終身積蓄。更可惡的是,駭客通常在英國時間星期五發動攻擊,等到錢一匯進假房仲的帳戶,就立刻把錢轉到亞洲等地的戶頭,利用銀行休假時間,創造洗錢的斷點。

關鍵2.真資訊加假帳號突破控管

林宏嘉分析,犯罪者要花長時間才出手,因為他們鎖定有價值的對象後,就必須完全了解雙方交易的過程與節奏,甚至特定的專業術語,「就像在上另一個班」他形容,犯罪者必須讓自己就像參與這個專案的一分子。等到時機成熟,犯罪者發出請款要求,因為專案名稱是真的,交易的過程都真實存在,而帳號資訊早透過正常程序,被動過手腳,才能通過所有流程,讓財會單位同意把錢付出去。

「你看過電影《神鬼交鋒》嗎?」他分析,很多高明的騙局,讓真訊息和假訊息糅合在一起,達成目的。「我辦過不少類似這樣的攻擊,其中一個案子,受害者、詐騙者和被冒名者,來往2000封信,竟只有不到5封是真的,攻擊者完全融入整個供應鏈」。

「這麼高的交易金額,不用見面簽約嗎?」本刊記者問,林宏嘉推斷,駭客就是因為長時間監聽,知道付款規則,簽核等程序的複雜度,所以鎖定這些已經有穩定交易,要求付款不容易被起疑的供應鏈交易,再挑選一個雙方最難查證的時間點發動詐騙,這樣3分真5分像的情況下,往往就容易一擊就成功得手。

錢轉入戶頭後,駭客集團最難的挑戰是如何創造斷點,阻絕國際警方追查。黎瑪索斯卡落網,是因為他就是扮演車手的角色,不只廣達的假帳戶是用他的名義開的,他也曾直接從帳戶提款花用,他也因此被捕,但剩下的7000多萬美元在哪裡?誰才是真正的主謀?目前不得而知。

關鍵3.製造斷點阻絕追查

勤業眾信聯合會計師事務所董事萬幼筠則觀察,「這種手法都經過非常精密的設計」,這類型的犯罪,犯罪者很了解業務內容才辦得到,有時,還可能涉及企業內部舞弊,請出關鍵人物出場配合,讓公司做出錯誤的判斷。

本刊調查發現,廣達絕不是唯一的個案,當駭客攻擊愈來愈有規模、手法愈來愈精細,連全球大廠都難逃資安威脅,台灣風險正在上升,一股闇黑勢力正在擴散,已成為重要的國安問題。

2019-07-10

作者: 林宏達

去年底,採訪一位曾任檢察官的律師,採訪到一半,他的電話突然響起,竟是1通詐騙電話。

「以前我最常辦的就是詐騙案,」他苦笑著說,這些年,駭客不斷滲透「我們所有人的個資,他們統統都有」,早已形成1個地下產業。

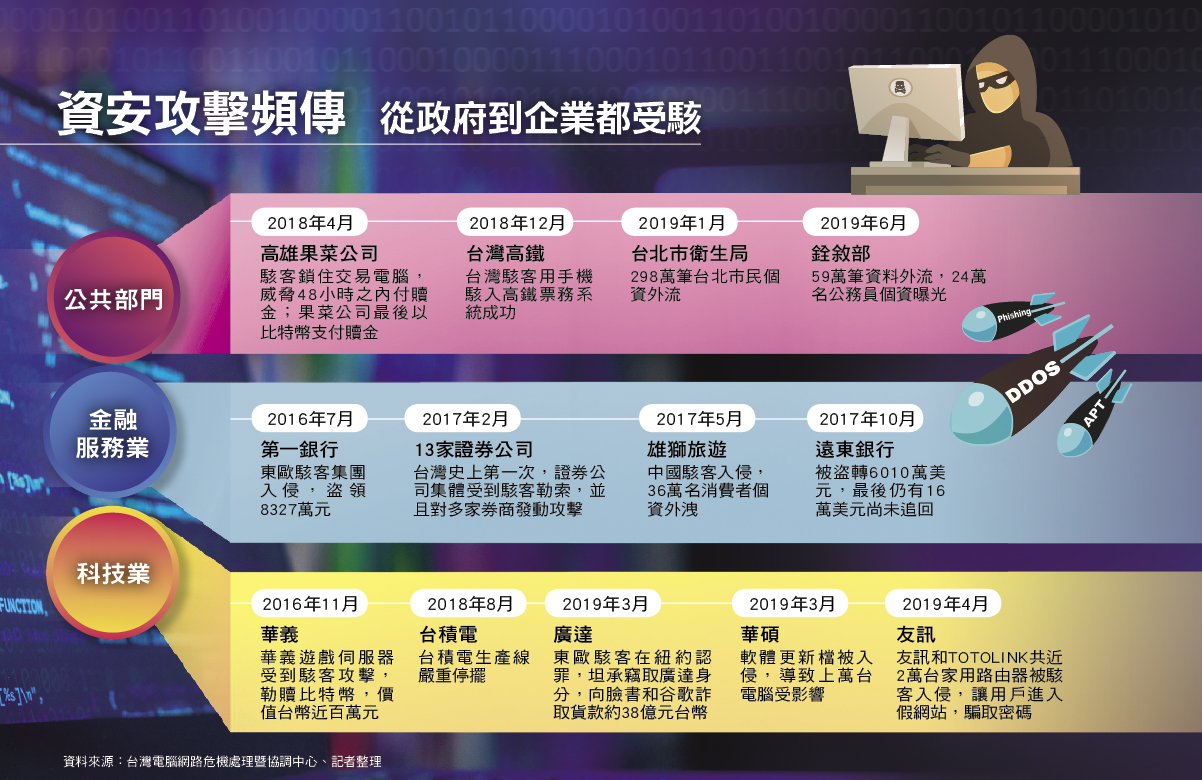

受害名單一長串 政府單位也中槍

攤開過去3年的受害者名單,大公司被駭客攻破的新聞,愈來愈常見。這3年當中,不只2家銀行被攻陷,台灣13家券商也曾集體被駭,這13家券商交易額占台股3成;除此之外,旅行社、高鐵、台積電都中招,就連去年,高雄果菜公司都曾因駭客入侵而停擺,只能付贖金解決。

這項統計,還未把政府單位算進去。今年6月24日,銓敘部貼出公告,24萬名台灣公務員個資被竊,只要連上國外論壇討論區,就能輕易下載這份個資清單。

今年,台北市衛生局流出的298萬筆個資,也是因為被人發現在中國地下論壇販賣,事件才因此曝光。

「你知道的不過是冰山的一角,」1位資安產業人士聽完分析。

但令人害怕的是,當台灣在大談AI(人工智慧)、5G和物聯網,這張表卻顯示,台灣面對的已不只是個資外洩,而是金融系統可能蒙受重創、工廠可能停擺、交易中斷的風險,更可怕的是,當我們愈依賴網路,靠網路犯罪賺錢的駭客產業卻高速成長。

網路犯罪 朝大型化、組織化發展

這個「黑色產業」的成長速度有多快?4月22日,美國聯邦調查局公布2018年網路犯罪報告。報告指出,2014年時,在美國因為網路犯罪造成的財務損失,是8億美元;到2018年,暴增為27億美元,5年內成長率330%!但案件數則是從26萬件增加為35萬件,增幅約35%,顯示每個案件得手的金額快速成長。

在台灣,2018年時,行政院資通安全處處長簡宏偉表示,台灣政府1個月被攻擊的次數是2000萬到4000萬次,1年被攻擊成功的次數是360次,其中有12件,屬於對外服務中斷,或資訊外流的第3級事件。

監控台灣資安環境多年,數聯資安處長游承儒觀察,台灣被駭客攻擊的次數在下降,但得手的金額在上升。他觀察,網路犯罪正在朝大型化、組織化發展,未來愈來愈多的是手術刀式精準攻擊。

台灣杜浦數位安全執行長蔡松廷,他的團隊負責的工作,就是在地下網路和黑帽駭客鬥法,追查犯罪者的動向和最新手法。

採訪蔡松廷時,本刊記者拿出自己的筆電,請他展示如何駭進一般人的電腦,他找來團隊成員,不到3分鐘,我的筆電就被對方控制,操作者幾乎無法發覺。

「我們定義駭客是喜歡研究技術的人,不支持違法,」蔡松廷說,他是用他們的技術,來研究有犯罪傾向的駭客,也有日本公司會向他們購買資安情報,了解攻擊者的特性。

「這些攻擊者對我們的掌握,超出大家的想像,」蔡松廷說,為了研究黑帽駭客,他們的研究人員也會潛入暗網,那是1個用正常方式看不到的網路世界,「要進入這個系統,你必須要被邀請,經過審核,確定你是專業賣家或買家,才能加入,」他說,在暗網的世界裡,不只有人賣偷來的個資,還有人提供洗錢和代領款項的車手服務,被偷的資料就在這裡交易與變現,「前一陣子,有個台灣政府單位資料庫在暗網被我們看到。」

無聲的戰爭 暗藏國家級駭客

蔡松廷說,他們的研究員會化身在暗網裡,調查犯罪型駭客的動向,「這是有風險的」他說,如果對方發現交易對象其實用的是假身分,不是真的要交易,對方有可能想盡辦法反向追查你的真實身分,「就有人曾因為這樣,在真實世界裡被找到、警告。」

不只杜浦數位公司做這樣的生意,美國資安大廠FireEye北亞區總經理徐海國在接受本刊採訪時也曾表示,「我們有10%的員工是臥底,」連他都不見得知道名字,透過布建情報網,他們才能預知黑帽駭客可能發起的攻擊,或製造出什麼樣的傷害,搶先反制。

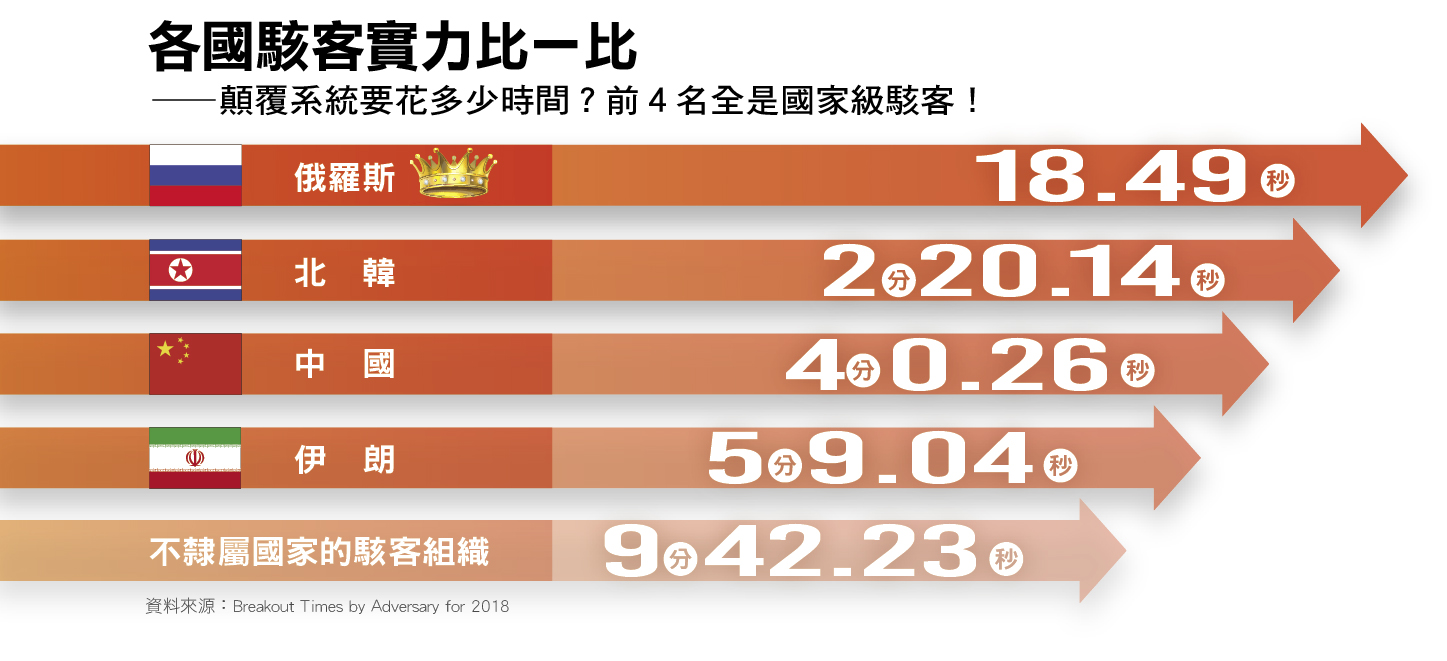

事實上,白帽駭客和黑帽駭客的競爭,就是1場戰爭,而且,這場戰爭裡,愈來愈常看到國家級駭客的身影。

例如,2017年10月,遠東銀行被駭,一度被盜走6000萬美元,背後就是北韓政府駭客組織「APT 38」所為,他們利用藏在老舊系統裡的惡意程式,趁假日盜轉巨額資金到孟加拉,還好遠東集團即時發現,才追回大部分資金。

「我們看到的是,北韓駭客的規模擴大得很快,」徐海國觀察,APT 38到處尋找防備不足的銀行,第1次只是從越南銀行搬走了100萬美元,後來,則是上千萬美元地搬,胃口和規模增加了數10倍。

駭客的攻擊手法也不斷翻新,蔡松廷觀察,厲害的駭客,可以攻擊電信用的系統,「你只要給他1個號碼,他就能知道這個人,在地球上的什麼地方,甚至可以聽到對話的內容,」幾年前台北的駭客大會裡,電信系統也是熱烈討論的題目之一。

對台灣資安最大的威脅,則來自中國,而且手法不斷翻新。

中國威脅最大 手法不斷翻新

中國威脅最大 手法不斷翻新

最新攻擊的手法,叫供應鏈攻擊,是透過你信任的供應商,入侵你的電腦。今年華碩就因為雲端服務伺服器被攻破,為客戶準備的更新檔被動了手腳,導致所有下載原廠更新檔的電腦,統統被植入後門。華碩隨即升級軟體,堵住程式漏洞。

「駭客的攻擊手法,愈低調愈可怕,」1位資安專家分析,這款惡意軟體感染了數萬台電腦,「其實只鎖定600台電腦,只有你的網路卡卡號跟他們設定的目標一致,病毒才會發作,下載第2階段的病毒程式」,其中1個檔案,還有中國曙光信息產業公司的數位簽章。台灣資安公司奧義智慧發現,有5個A級政府機關因此感染網路病毒。

去年底,中國網軍還有新招,可能讓台灣的重要情資繞過資安防火牆直送中國。

去年12月,立委黃國昌質詢經濟部,為台灣國營事業提供ERP服務的公司,原本是1家台灣EY諮詢公司負責提供服務,ERP是企業資源管理系統,是1個公司裡最重要的資訊基礎設施之一,過去半年,卻有1家位於香港的德勤太平洋企業管理諮詢公司大量挖角這家公司的員工,「而且出現帶離非常多資訊的狀況」,很多人是帶著大把關鍵資訊離開公司。

黃國昌表示,「這家公司的客戶,包括中油、中鋼、台電,全都是重要的關鍵基礎設施」,而這家德勤太平洋背後最終控制人,是山東省政協委員黎嘉恩,背後的德勤中國,主導人曾順福更是北京的政協委員。

黃國昌認為,這個香港公司透過在台灣設立分公司,直接靠挖角偷走資訊,有這些資訊,極可能足以癱瘓台灣的基礎設施,影響遠大於個資外洩。

但負責管理國營事業的國營會只表示,沒有接到國安局來函,「不清楚」。本刊採訪多位資安專家,都表示這確實是影響台灣基礎設施的嚴重問題,至今過了半年多,目前這個案子仍由投審會調查中。

一帶一路國家 都是攻擊重點

今年3月4日,FireEye還發表1份報告,公布中國新的網軍部隊「APT 40」,報告中指出,中國為了發展一帶一路,也同步發展網路部隊,控制鄰近國家,APT 40負責的就是攻擊工程、航海和國防領域,一帶一路上的重點國家,像柬埔寨、香港、菲律賓、德國、馬來西亞等國,都是重點。

去年柬埔寨的大選,就發現中國網軍介入的證據,中國為了支持柬埔寨執政黨,除了提供資金和武器,還利用社交工程,假扮成非營利人權組織發新聞剪報,郵件裡夾帶他們專門研製的惡意程式碼,給反對黨公共事務部負責人Monovithya Kem,還有反對黨黨魁的女兒Kem Sokha,Fireeye的報告指出,如果病毒被啟動,就會自動連上一個位在海南島的網址,下載更進階、功能更強大的間諜程式,反對黨的一舉一動,都會被網軍掌握。報告中也指出,中國一帶一路周邊的各國大選,都會是中國網軍未來的練兵場。

「資安的本質,其實就是一種犯罪行為,一種戰爭。」微軟資訊安全暨風險管理協理林宏嘉觀察。站在攻的那一方,可以想各種方法,只求成功1次,例如,要攻進1家公司的網路,駭客也可以到這家公司門口發免費隨身碟,只要有人貪便宜,回家用了,駭客就成功了。

面對愈來愈複雜的環境,台灣的企業也在進步。採訪中,不同的專家都告訴我們1個概念,「人、流程和技術」,意思是,要保護自己的資訊安全,不變成駭客產業的營收,先要從人的風險意識做起,再按照企業的風險,盤點經營中可能的流程風險,針對企業營運的重點,投資適合的技術,才能有效地保護自己的安全。

「每1家公司都是第1次做生意的時候最嚴格,之後愈來愈鬆懈,」他分析,在社交工程詐騙中,如果收到供應商要改付款帳號的要求,犯罪者同時還會拋出精心設計出的緊急狀況,要求盡快付款,一般人可能只是把郵件裡的聯絡資訊找出來,打電話過去確認,卻不知道自己過去收到的郵件早就被動了手腳。

企業界勿輕忽 資安防護應升級

如果標準流程改為「找最早留下、確認過的聯絡資訊,重新確認。」就算原本的聯絡人離職,也打電話到對方公司,重新查對身分,駭客的詭計就不會得逞。

今年開始,台灣的科技大廠和金融單位,也開始進行紅隊演練,不等駭客來,資安訓練之後,先由內部團隊在公司裡「釣魚」,員工若是警戒心低誤觸,就會被認定是資安漏洞,進行加強教育,用「演習」來對抗駭客。

未來,我們使用的科技只會增加,不會減少,將來如果自駕車上路,連汽車都會有資安風險,我們暴露在資安的風險會愈來愈高,想靠科技賺錢,要先認識這個駭客產業,學會保護自己。

留言列表

留言列表